Vor Malware schützen

- Der Sammelbegriff Malware bezeichnet verschiedene Typen schädlicher Software.

- Cyber-Kriminelle verbessern ständig ihre Schadsoftware, machen sie komplexer und intelligenter.

- Mobile Endgeräte rücken immer stärker in den Fokus von Malware-Angriffen.

- Der beste Schutz vor Malware ist die Kombination aus Sicherheitssoftware und sicherem Anwenderverhalten.

1. Bedrohung durch Malware

Ob beim Surfen im Internet, beim Checken des E-Mail-Posteingangs oder beim Ausprobieren eines neuen Browsergames, das der Arbeitskollege empfohlen hat – die Gefahr von Malware kann überall lauern. Weder für Privatpersonen noch für Unternehmen gibt es einen hundertprozentigen Schutz vor Angriffen durch Cyberkriminelle.

Doch was genau ist eigentlich Malware? Wie und in welchem Umfang richtet sie Schaden an und vor allem: Wie kann man sich davor schützen? Diesen und anderen Fragen gehen wir bei der Suche nach der besten Anti-Malware-Software auf den Grund. Denn – auch wenn kein hundertprozentiger Schutz vor Malware-Angriffen garantiert werden kann – jede Sicherheitsmaßnahme hilft dabei, die Wahrscheinlichkeit, Opfer eines Angriffs zu werden, zu reduzieren und ein gewisses Maß an Sicherheit zu gewährleisten.

Der Begriff „Malware“

Im Allgemeinen bezeichnet der Begriff Malware – kurz für „Malicious Software“, was auf Deutsch „bösartige Software“ bedeutet – ein schädliches Programm, das dazu entwickelt wurde, auf einem Computer vom Nutzer unerwünschte Aktionen auszuführen. Andere verwendete Bezeichnungen für Malware – oder auf Deutsch "Schadsoftware" – sind außerdem Junkware oder Evilware. Es handelt sich dabei um einen Sammelbegriff, unter welchen verschiedene Typen von schädlicher Software – etwa Viren, Trojaner, Spyware und Rootkits – fallen. Je nach Typ arbeiten die verschiedenen Programme anders und haben unterschiedliche Aufgaben. So liegt die Gefahr eines Virus beispielsweise darin, andere – ansonsten harmlose – Programme zu modifizieren, sodass bei deren Anwendung der schädliche Virus mit ausgeführt wird.

Entwicklung im Jahr 2017

Ein kontinuierlicher Trend war in den vergangenen Jahren Ransomware, also Software, welche die Daten der Nutzer verschlüsselt und sie so erpresst. Cyberkriminelle verlangen von Nutzern Geldzahlungen, damit diese wieder an ihre eigenen Dateien kommen. Nicht selten läuft es jedoch so ab, dass die Opfer den Zugriff auf ihre Daten trotz erfolgter Zahlung nicht zurückerhalten. Haben die Erpresser erst einmal das Geld, ist ihnen alles Weitere egal. Weltweite Schlagzeilen machte im Mai die Ransomware WannaCry, die innerhalb kürzester Zeit hunderttausende Windows-Computer in 150 Ländern befiel.

Der Antivirus-Software-Hersteller McAfee geht in einem Report mit dem Titel Bedrohungsprognosen für 2017 davon aus, dass die Bedrohung durch Ransomware noch bis zur Mitte des Jahres zunehmen wird und auch danach nur langsam zurückgeht.

Besonders besorgniserregend ist, dass Cyberkriminelle bei ihren Angriffen zunehmend personalisiert vorgehen. Während bisher die Mehrheit der Attacken automatisiert nach dem Gießkannenprinzip erfolgte, ermöglichen es neue Typen von Schadsoftware, gezielt auf einzelne Nutzer einzugehen. Manche Ransomware ermöglicht es den Angreifern, nach kompromittierender Information zu suchen. Sie drohen damit, diese zu veröffentlichen, sollten sie nicht bekommen, was sie wollen. Das ist meistens Geld, immer öfter auch in Form von Kryptowährungen wie Bitcoin und Monero – digitales Geld, das ohne Banken auskommt und den Erpressern hilft, anonym zu bleiben.

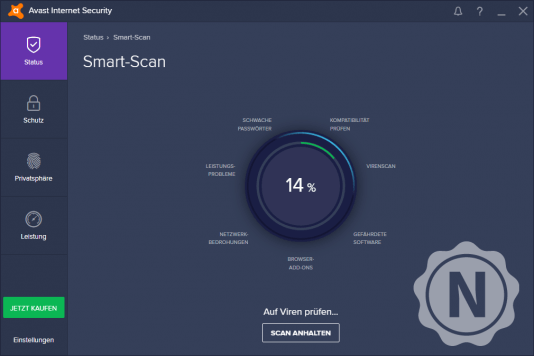

2. Was macht Anti-Malware-Software?

Die Aufgabe von Anti-Malware Software ist es, Malware zu erkennen und zu entfernen. Anti-Malware Software ist als Stand-Alone-Lösung erhältlich. Hersteller von Antiviren-Programmen wollen ihren Kunden allerdings umfassende Computersicherheitslösungen anbieten, daher integrieren fast alle auch Anti-Malware-Software in diese Produkte.

Wie schützt Anti-Malware Software?

Gegen bekannte Bedrohungen funktioniert Anti-Malware Software ähnlich wie ein Virenscanner. Anhand spezifischer Merkmale, die in einer sogenannten Signatur beschrieben werden, erkennt die Software schädliche Programme und löscht sie von der Festplatte. Daher ist es auch so wichtig, dass Virenscanner und Anti-Malware-Softwares immer aktuell sind: Beim Update laden diese Signaturen für neuentdeckte Schadsoftware vom Server des Herstellers herunter.

Eine heuristische Analyse soll noch unbekannte Schadsoftware anhand allgemeiner Merkmale entdecken. Das kann funktionieren, bietet aber aufgrund der Natur der Sache keine hundertprozentige Sicherheit. Niemand kann voraussehen, mit welchen Tricks die Entwickler von Schadsoftware in Zukunft ihren Code auf die Rechner ihrer ahnungslosen Opfer schmuggeln werden.

Die Hersteller versuchen auch, mit speziellen Funktionen präventiv gegen bestimmte Schadmechanismen vorzugehen. Qualität und Umfang dieser Funktionen unterscheiden sich je nach Hersteller. So gibt es beispielsweise einen Ransomware-Schutz, der aktiv gegen das Verschlüsseln von Dateien vorgeht, oder Sandboxes (kleine virtuelle Computer im Computer sozusagen), in denen gefahrlos getestet werden kann, ob ein Programm Schaden anrichtet.

Besteht ein Unterschied zwischen Antivirus-Programmen und Internet-Security-Suites?

Im Prinzip hat Anti-Malware-Software einen sehr engen Fokus: Sie kümmert sich zwar um Malware, nicht aber um Viren oder Phishing-Versuche. Solche Software führt aber ein Nischendasein.

In der Praxis versuchen Hersteller von Sicherheitsprogrammen, Antiviren-Lösungen anzubieten, die alle Aspekte der Computersicherheit abdecken. Das ist auch sinnvoll. Alles andere würde bedeuten, die Haustür mit drei Schlössern zu versperren und gleichzeitig die Hintertür sperrangelweit offen zu lassen. Die Sicherheitslösungen sind immer Softwarepakete, die von Firewalls über Echtzeit-Scanner bis hin zu Phishing-Schutz an allen Fronten gegen gefährliche Software und Cyberkriminalität vorgehen.

Bei den hier vorgestellten Paketen im Test haben wir uns besonders mit ihren Fähigkeiten auf dem Gebiet der Erkennung und Entfernung von Malware beschäftigt.

3. Malware- Typen

Theoretische Überlegungen zu Viren sind fast so alt wie die Informationstechnik selbst. Wirklich akut wurde das Malware-Problem erst mit der Möglichkeit des Informationsaustauschs zwischen vielen Rechnern durch das Internet. Die vielen verschiedenen Einsatzmöglichkeiten von Computern ermöglichten die Entwicklung verschiedenster Varianten von schadenden Programmen. Der Sammelbegriff dafür ist „Malware“. Die gängigsten stellen wir hier vor und erklären ihr Einsatzgebiet und ihre Eigenschaften.

Computerviren

Dieses älteste aller Schadprogramme kopiert sein natürliches Vorbild und verfolgt auch mit seiner Existenz weitgehend denselben Zweck: Reproduktion. Es werden dafür Wirtsrechner gebraucht, in denen sich der Virus idealerweise unerkannt verbreiten kann. Dabei kann Schaden am Inhalt der Festplatte oder sogar an der Hardware entstehen. Charakteristisch für Computerviren ist, dass sie sich nicht aktiv verbreiten, sondern erst durch den Download einer Datei oder über ein Wechselmedium in das System gebracht werden.

Computerwürmer

Die nächste Evolutionsstufe der Viren bilden Würmer, die sich aktiv verbreiten, indem sie beispielsweise sich selbst über ein E-Mail-Programm verschicken.

Trojaner

Die perfide Strategie dieser Art ist es, mit scheinbarer Nützlichkeit zu ködern, damit das Schadprogramm selbst installiert wird.

Spyware

Spyware spioniert das Verhalten eines Nutzers aus. Die gesammelten Informationen werden entweder an Dritte verkauft oder es wird gleich passende Werbung geschaltet. Der Verbreitungsmechanismus ist oft der des Trojaners: Die Spyware lockt mit nützlichen Funktionen und Toolbars, damit der Nutzer das Programm auf seinem PC installiert.

Ransomware

Befindet sich Ransomware, ein sogenannter Erpresser-Trojaner, auf einer Festplatte, blockiert sie den Zugriff auf wichtige Daten, indem sie diese verschlüsselt. Das Opfer wird dann aufgefordert, Lösegeld für die Freigabe zu zahlen. Selbst wenn er bezahlt, bleiben die betroffenen Daten meist weiterhin unter Verschluss.

Keylogger

Auch Keylogger sind auf wirtschaftlichen und persönlichen Schaden ausgelegt. Sie überwachen die Tastatureingaben am PC und ermitteln damit Passwörter zu Diensten wie Bankportalen oder sozialen Netzwerken.

Rootkits

In den letzten Jahren sind Rootkits besonders in Mode gekommen. Es handelt sich dabei um schädliche Programme, die tief im System auf einer Ebene vergraben sind, auf der sie Zugriff auf alle wichtigen Funktionen haben. So können sie auch Antiviren-Programme umgehen oder ausschalten, die eigentlich die Malware erkennen sollten. Auf diese Weise stehlen und übermitteln die Eindringlinge für Dritte interessante Daten.

Viel neue Malware für mobile Geräte

Smartphones rücken zudem immer stärker in den Fokus von Hackern, die Zugangsdaten zu Online-Banking und wichtige Daten erhalten möchten. Die Schädlinge sind deshalb ähnlich gestaltet wie diejenigen für PCs und entsprechen Trojanern, Spyware und Viren. Ein besonders fieser Trick von Malware auf Handys: Sie versenden SMS an kostenpflichtige Premiumnummern und bescheren überraschend hohe Telefonrechnungen.

4. So infiziert man sich mit Malware

Zehn Milliarden Dollar Schaden verursachte Loveletter, ein Computerwurm, der sich Anfang der 2000er Jahre weltweit verbreitete. Im Anhang einer E-Mail mit dem Betreff „ILOVEYOU“ befand sich eine scheinbar harmlose Textdatei, hinter der sich aber ein Skript versteckte. Es schickte den Wurm an die Adressen im E-Mail-Programm weiter, löschte JPEG-Dateien und ersetzte einige Dateitypen auf der Festplatte mit Kopien des Wurms. In unserer Infografik stellen wir die gefährlichsten Viren aller Zeiten vor.

Als Folge des Bekanntwerdens von Schwachstellen, wie der in diesem Fall genutzten, wurde nicht nur das Verhalten von Antivirenprogrammen angepasst. Auch die Anwender selbst lernen dazu und sind sich einiger Risiken heute deutlicher bewusst als früher.

Die täglichen Updates, mit denen Antivirenprogramme den Anwender nerven, vermitteln die gleiche Botschaft: Zwischen den Entwicklern von Malware auf der einen Seite und den Nutzern von Antiviren-Software auf der anderen Seite herrscht ständiges Wettrüsten. So werden auch ständig neue Mechanismen bekannt, die Schadsoftware nutzt, um sich zu verbreiten. Die häufigsten sind die folgenden:

E-Mail-Anhänge

Loveletter ist nur ein Beispiel für die Gefahr, die von E-Mails ausgehen kann. Nicht nur Würmer, die Daten zerstören, können sich hier befinden, auch trojanische Pferde und andere Schädlinge gelangen auf diesem Weg auf den PC. Allerdings ist die Bedrohung heute etwas geringer als sie es noch in der Zeit von Loveletter war.

Webseiten

Browser und ihre Add-ons haben Schwachstellen, die sich Malware zunutze machen kann. Webseiten können entweder speziell für diesen Zweck entwickelt worden sein, oder Hacker kapern die Seiten von beliebten Domains, um Schädlinge zu verbreiten. Ohne dass es der Anwender merkt, installiert sich Software selbständig auf dem PC. Diese Drive-by-Download genannte Methode ist gerade in den letzten Jahren immer beliebter geworden und gehört mittlerweile zu den am weitesten verbreiteten.

Unbedachtes Handeln

Eine weit verbreitete dritte Möglichkeit, sich Malware einzufangen, wird vor allem von Trojanern und Spyware ausgenutzt. Diese geben vor, gewöhnliche Programme zu sein, deren Installation dem Anwender Vorteile bringt. Häufig handelt es sich bei Spyware um Symbolleisten in Browsern, mit denen das Surfverhalten überwacht und zum Beispiel für Werbezwecke eingesetzt werden kann. Meist sind es in letzter Zeit kostenlose Programme, die nützliche Funktionen anbieten. Ihren Ursprung hat diese Methode aber in den illegalen Kopien von Musik, Spielen und Software, die bei Filesharing-Diensten und auf Raubkopie-Seiten angeboten werden. Aber auch schon in der Zeit vor dem Internet wurden sie bereits verteilt, etwa über Disketten und CDs.

Alles Wissen über die Infektionsquellen nützt wenig, wenn keine Erkenntnisse aus den Risiken gezogen werden. Aus diesem Grund folgen im kommenden Punkt nun einige Tipps, wie man sich beim Nutzen von Internet-Diensten verhalten sollte und worauf zu achten ist.

5. Schutzmöglichkeiten

Keine Sicherheitssoftware kann absoluten Schutz bieten. In einem Interview bekannte Brian Dye, verantwortlich für die Sicherheit bei Intel, dass nur 45 Prozent der Schädlinge von Antivirensoftware erkannt werden. Das liegt daran, dass die Scanner der Schutzprogramme meistens nur reagieren können, wenn die Signaturen von Viren bereits bekannt sind und den Entwicklern gemeldet wurden.

Mit einigen Vorsichtsmaßnahmen können Anwender das Risiko einer Infizierung verringern:

Software immer aktuell halten

Alle Programme, besonders Browser und Betriebssysteme, brauchen regelmäßige Updates. Sicherheitslücken werden häufig erst nach einiger Zeit erkannt und müssen eliminiert werden, damit Hacker und Malware sie nicht ausnutzen.

Vorsicht beim Öffnen von E-Mails und Anhängen

Wenn der Absender nicht bekannt ist, sollten E-Mails geschlossen bleiben, zumindest sollten Anwender aber deren Anhänge und Links nicht öffnen. Aber auch bei scheinbar bekannter Herkunft kann ein Betrug beabsichtigt sein. Wenn die Eingabe von sensiblen Daten wie Konto- und Zugangsdaten gefordert wird, ist es möglich, dass hier eine Phishing-Mail vorliegt.

Im Browser dem richtigen Pfad folgen

Überall, wo sich Nutzer mit einem Passwort einloggen müssen, sollten sie darauf achten, sich auf der originalen Seite zu befinden. Ein guter Indikator sind Sicherheitszertifikate wie TSL oder SSL. Eine verschlüsselte Verbindung zu einer SSL-zertifizierten Seite erkennen Surfer im Netz daran, dass in der Adressleiste die URL mit „https“ beginnt. Viele aktuelle Browser zeigen dann auch ein kleines, grünes Vorhängeschloss neben der Adressleiste an.

Sichere Passwörter verwenden

Jeder User sollte regelmäßig seine Passwörter ändern und sich für jeden Dienst ein neues zu überlegen. Selbst wenn ein Zugang gehackt werden sollte, sind die restlichen so noch sicher.

Beschränkter Zugriff

Auch wenn es komfortabel ist, immer mit den vollen Zugriffsrechten im Betriebssystem eingeloggt zu sein, sollte das Administratorkonto nur zum Installieren von Software benutzt werden. Dieses Vorgehen ist beim neuen Windows 10 bereits Teil des Systems, und für einige Einstellungen reicht das Standard-Konto nur mit administrativen Rechten nicht aus. So hat Malware keinen Zugriff auf Systemdateien.

So testen wir

Wer seinen Computer vor Malware und anderen Bedrohungen schützen möchte, steht mittlerweile vor einer umfangreichen Auswahl guter Produkte mit je eigenen Besonderheiten und Stärken. Nicht alle Programme auf dem Markt sind allerdings in der Lage, dem User einen absoluten Top-Schutz anzubieten, während sie sich dafür aber etwa in puncto Anwenderfreundlichkeit besonders gut für Laien und Einsteiger eignen. Für alle Computernutzer, die nach der passenden Anti-Malware-Software suchen, haben wir die besten Programme getestet und anhand unserer Ergebnisse bewertet. Zahlreiche Informationen über die diversen Vor- und Nachteile der verschiedenen Softwares erhalten Leser in den jeweiligen Produktberichten.

Auf die Effizienz einer Antivirus-Software haben diverse Aspekte maßgeblichen Einfluss. Ein zuverlässiges Schutzprogramm erkennt und eliminiert auch neueste Gefahren, ohne dabei andere Funktionen im System zu beeinträchtigen. Die Benutzeroberfläche sollte zudem klar und intuitiv designt sein, sodass sich das Navigieren in die Funktionsbereiche unkompliziert gestaltet. Schließlich sollten Interessenten auf den Kundendienst achten, der im Falle von Fragen und Problemen die nötigen Hilfsmaßnahmen zur Verfügung stellt.

In unseren Tests versuchen wir, nicht nur die spezifischen Vor- und Nachteile der Antivirenprogramme vorzustellen, sondern auch, Interessenten bei ihrer individuellen Kaufentscheidung zu unterstützen. Nutzer auf der Suche nach dem jeweils am besten zu ihnen passenden Antivirenprogramm sollten einen Blick in die Testberichte sowie auf das detaillierte Datenblatt werfen.

Unser Testsystem

Um Messunterschiede bei der Performance auszuschließen, haben wir jede Software auf dem gleichen PC-System getestet. Unser System besitzt folgende Spezifikationen:

- Windows 10 Pro 64 Bit

- Intel Core i5-6500T 2,5 GHz Quad-Core

- 8 GB RAM

- SSD-Festplatte

Die derzeit besten und populärsten Antivirenprogramme durchlaufen in unserem Test alle vier Bewertungskategorien. Der Mittelwert aller Einzelnoten wird schließlich zu einer Gesamtnote verrechnet, auf deren Grundlage sich unsere Rangliste ergibt. In unserem Test bewerten wir jedes Produkt anhand der vier folgenden Kriterien:

Sicherheit

In der ersten Rubrik bewerten wir, wie umfangreich der Schutzschild eines Programmes ausfällt. Dieses Bewertungskriterium nimmt zunächst das Scan-System unter die Lupe. Hier evaluieren wir die Zuverlässigkeit der Suchlauf-Tools anhand der Testergebnisse unabhängiger Institute wie AV-Comparatives und AV-Test und versammeln Angaben darüber, welche Stärken und Mankos jene Tests aufführen. Hinzu kommt die Geschwindigkeit der Scan-Funktionen. Auf unserem Test-Computer führen wir mehrmals eine komplette Untersuchung der Festplatte durch und ermitteln dabei die durchschnittliche Zeit, welche die Anti-Malware-Softwares für das Scannen benötigen. Überdurchschnittlich gute Ergebnisse verzeichnen hier die Programme Kaspersky Anti-Virus und Malwarebytes Premium, die Datenmengen von jeweils 40 und 100 Gigabyte in weniger als 10 Minuten scannen.

Weiterhin beleuchten wir in unseren Tests, welche nützlichen Zusatzfeatures die Schutz-Pakete zur Verfügung stellen. Wir berücksichtigen hier zunächst, ob die Software ein zuverlässiges Anti-Phishing-System zur Analyse von schädlichen Webseiten beinhaltet. Besonders gut ausgestattete Virenschutzprogramme – wie beispielsweise Norton™ 360 – verfügen außerdem über ein Online-Banking-Tool und über eine Firewall für die Sicherheit von Online-Transaktionen. Wie diese Tools in der Praxis funktionieren und welche Vorteile sie aufweisen, erfahren Leser ebenfalls im Bereich Sicherheit. Anwendungen für erfahrene User wie ein Daten-Shredder zur endgültigen Löschung sensibler Dateien werden hier ebenfalls mit Pluspunkten honoriert.

Performance

Selbst der zuverlässigste Schutzschild wird schnell zum Ärgernis, wenn er die Leistung des Rechners übermäßig beansprucht und nur wenige Kapazitäten für andere Applikationen übrig lässt. Unter dem Testkriterium „Performance“ beobachten wir zunächst, ob die Sicherheitssuite Störungen oder Verzögerungen im System verursacht, beispielsweise eine Verlängerung der Boot-Dauer beim Hochfahren des PCs. Zudem vergleichen wir die Belastung der Computerressourcen. So erfahren Interessenten, wie viel Prozent der CPU und wie viele Megabyte des Arbeitsspeichers beim Scannen des Systems beansprucht werden. Sind die Softwares mit einem Echtzeitscan ausgestattet, informieren wir auch über die Ressourcenbelastung bei einer gewöhnlichen Websuche. Hierbei hebt sich das Schutzprogramm McAfee AntiVirus Plus von der Konkurrenz ab. Mit einer Inanspruchnahme von circa 40 Prozent der CPU erweisen sich seine Scan-Funktionen als äußerst ressourcensparend. Einen zusätzlichen Bewertungspunkt bildet die Software-Aktivierung: Wir analysieren den gesamten Installationsprozess vom Download des Programmes bis hin zur Einrichtung des Benutzerkontos. Darüber hinaus versammeln wir die wichtigsten Informationen zu den technischen Voraussetzungen sowie der Kompatibilität der jeweiligen Anti-Malware-Programme.

Bedienung

Die Effizienz im Kampf gegen Viren und Malware ist nicht der einzige Gradmesser für eine gute Anti-Malware-Software. Auch die Feature-Hierarchie sollte einfach und übersichtlich aufgebaut sein, sodass die Bedienung für Computerneulinge leicht ausfällt. Im dritten Bewertungskriterium konzentrieren wir uns auf das Bedienfeld der Software und nehmen dessen Design und Struktur unter die Lupe. Einige besonders benutzerfreundliche Programme – wie etwa Panda Antivirus Pro – erleichtern dank ihres übersichtlichen Startmenüs das Navigieren in die verschiedenen Funktionsbereiche.

Vorteilhaft es immer, wenn einzelne Funktionen mit einer kurzen Erläuterung versehen sind, sofern sie nicht genügend selbsterklärend und intuitiv sind. Unser Augenmerk richtet sich zudem auf die Art und die Häufigkeit aller Software-Benachrichtigungen. Nervige Werbeeinblendungen sind in einem kostenpflichtigen Programm absolut fehl am Platz und führen zu einer Abwertung. Möchte der User bei seiner Arbeits- oder Spielsession nicht gestört werden, sorgt idealerweise ein „Nicht-Stören“-Modus, der sämtliche Pop-ups unterbindet, für die nötige Ruhe.

Hilfe und Support

Sowohl Computer-Neulinge als auch PC-Profis stoßen bei der Verwendung der Software mitunter auf Probleme und Unklarheiten, die sie nicht allein beheben können. Um die User in jeglichen Notfällen zu unterstützen, bieten die meisten Programme zunächst einen internen Hilfsbereich mit nützlichen Links zu einer Online-Anleitung oder einem technischen Support. In diesem Bewertungskriterium beurteilen wir sowohl die Quantität als auch die Qualität der dort enthaltenen Informationen. Besonders mager war das Informationsangebot bei BullGuard Antivirus. Fairerweise sollte allerdings erwähnt werden, dass dieses Programm besonders einfach bedienbar ist, weshalb der Benutzer so gut wie nie etwas im Handbuch nachschlagen muss.

In dieser Kategorie nehmen wir zudem die direkten Kontaktwege zum Support unter die Lupe. Für zügige und zielgerichtete Lösungen stellen einige Anbieter ein Team von Software-Experten bereit, das sowohl per Hotline als auch Live-Chat erreichbar ist. Oft steht auch eine E-Mail-Adresse zur Verfügung, über welche Hilfesuchende Fragen zur Verwendung des Programms stellen. In unserem Test sind wir mit dem Kundendienst der verschiedenen Softwarehersteller entweder per Telefon oder per E-Mail in Kontakt getreten. Ob der Kundendienst freundlich, kompetent und gezielt auf unsere Anfragen einging oder uns mit einer Standardnachricht abspeiste, erfahren Leser in den jeweiligen Testberichten.

Teaserbild: © ra2 studio / stock.adobe.com | Abb. 1: © Netzsieger | Abb. 2: © vectorstory / stock.adobe.com | Abb. 3–10: © Netzsieger