WordPress führt die Liste der beliebtesten Content-Management-Systeme mit großem Abstand an. Dafür gibt es gute Gründe: Die Software ist sehr einsteigerfreundlich gehalten, kann aber fast beliebig erweitert werden. Mit vielen Erweiterungen wird aber auch WordPress ganz schön kompliziert.

Die Wahrscheinlichkeit ist groß, dass jemand schon einmal von WordPress gehört hat, obwohl er sich nicht für Blogs oder Content-Management-Systeme interessiert. WordPress ist mit Abstand das beliebteste und verbreitetste CMS. Weltweit wird fast ein Drittel aller Websites mit WordPress betrieben. Bezogen auf die Gesamtheit aller CMS-Installationen hat es einen enormen Marktanteil von 59 Prozent. Zum Vergleich: Joomla, das zweitbeliebteste CMS, kommt auf nicht ganz 7 Prozent.

In Deutschland ist die Software nicht ganz so verbreitet wie in anderen Ländern. Aber auch hierzulande liegt WordPress mit einem Marktanteil von fast 43 Prozent ganz vorn. Über den Grund für die relativ geringe Popularität in Deutschland und anderen deutschsprachigen Ländern (in Österreich und der Schweiz ist der Marktanteil sogar noch geringer) lassen sich nur Mutmaßungen anstellen. Auffällig ist allerdings, dass im deutschen Sprachraum Typo3, das im internationalen Vergleich kaum eine Rolle spielt, das zweitbeliebteste CMS ist. Der Schluss, den man daraus ziehen könnte, ist, dass WordPress hierzulande noch immer der Ruf eines Blogging-Tools anhaftet, das für den professionellen Einsatz nicht geeignet ist. Oder, etwas weniger neutral formuliert: Nur etwas Technisches und Kompliziertes wie Typo3 gilt hierzulande als professionell. Davon profitieren auch IT-Dienstleister und andere Anbieter, die ein besseres Geschäft machen, wenn sie Kunden ein CMS verkaufen, das diese allein nicht warten können.

Dass WordPress mittlerweile längst bei professionellen Websitebetreibern angekommen ist, zeigt sich auch bei einem Blick auf die Liste der Websites, die damit betrieben werden. Darunter finden sich so illustre Namen wie die Zeitschrift The New Yorker, das Musiklabel Sony Music, die offizielle Website des Landes Schweden, weltbekannte Stars aus der Musikwelt wie die Rolling Stones, Beyoncé und Snoop Dogg und Firmen wie die Walt Disney Company. Diese Auswahl zeigt, dass WordPress für ganz unterschiedliche Websites geeignet ist.

WordPress ist eine kostenlose Software, die auf der Skriptsprache PHP basiert und eine MySQL-Datenbank benötigt.

Die hohe Nutzerfreundlichkeit ist ein Hauptgrund für die Beliebtheit von WordPress. Das CMS legt die Hürde für eine eigene Website niedrig, auch Anfänger finden sich schnell damit zurecht. WordPress wirbt damit, dass die Installation in fünf Minuten erledigt ist. Dann kann es auch schon losgehen mit dem Bloggen, lautet das Versprechen.

Heute haben viele andere CMS nachgezogen und sind ähnlich bequem bedienbar, spezielle Blogging-Tools mit stark eingeschränktem Funktionsumfang wie etwa Ghost sind sogar noch einfacher. Als WordPress 2003 eingeführt wurde, war dieser Ansatz aber beinahe revolutionär. Ein so benutzerfreundliches Tool, das gleichzeitig so mächtig war, gab es bis dahin schlicht nicht.

Wer sich überhaupt nicht mit WordPress auseinandersetzen möchte, kann einen Blog auf wordpress.com betreiben. Die Seite sollte nicht mit wordpress.org verwechselt werden, der offiziellen Seite der WordPress-Software. Wordpress.com hingegen ist eine Blog-Plattform ähnlich wie Tumblr auf Basis der WordPress-Software. Blog-Betreiber müssen die Software nicht selbst auf einem Server installieren, auch die Wartung und Aktualisierung des Systems entfällt. Die Möglichkeiten zur Gestaltung des eigenen Blogs beziehungsweise der eigenen Website sind zwar vielfältig, aber im Vergleich zur selbstgehosteten Variante doch eingeschränkt.

Wer die ganze Power eines selbstgehosteten WordPress will, aber sich vor der Installation scheut, sollte wissen, dass viele Webspace-Anbieter vorinstalliertes WordPress anbieten. Das ist eine gute Zwischenlösung. Der Websitebetreiber kann sich sicher sein, dass WordPress auf dem Server läuft und muss sich nicht mit dem Installationsprozess auseinandersetzen, hat aber trotzdem die volle Kontrolle über ein eigenes WordPress-System.

Und doch ist die Assoziation mit Blogs nicht ganz falsch. Ursprünglich war WordPress dazu gedacht, schnell und einfach ein Blog zum Laufen zu bringen. Dieser Grundgedanke steht auch heute noch im Mittelpunkt. Allerdings ist mit den Jahren ein riesiges Ökosystem aus Plugins um WordPress herum entstanden, die dessen Fähigkeiten soweit erweitern, dass es als vollwertiges CMS betrachtet werden kann. Es gibt fast keine Aufgabe, der WordPress nicht gewachsen wäre – vorausgesetzt, man findet das richtige Plugin dafür.

In WordPress gibt es zwei Arten von Artikeln: Beiträge und Seiten. Beiträge sind aktuelle Texte, die im Blog angezeigt werden. Seiten sind für Inhalte gedacht, die langfristig relevant sind. Sie sind über das Menü erreichbar, werden aber nicht im Blog angezeigt. Damit lassen sich zum Beispiel ein Impressum oder eine „Über dieses Blog“-Seite realisieren. WordPress selbst unterstützt das Erstellen von eigenen Artikel-Arten nicht, im Sinne der Benutzerfreundlichkeit haben sich die Entwickler offenbar dafür entschieden, es bei den beiden vorgegebenen Artikel-Arten zu belassen. Es gibt aber Plugins für diesen Zweck. Eine Internet-Suche nach „wordpress custom post types“ liefert unzählige Treffer.

Artikel und Beiträge präsentieren sich bei der Bearbeitung ganz ähnlich. Der WordPress-eigene Editor ermöglicht nicht nur das direkte Arbeiten am Quelltext, sondern auch eine Bearbeitung in einem graphischen Modus, mit der üblichen Einschränkung, dass CSS-Formatierungen des Themes nicht übernommen werden. So ist fetter Text zwar fett und eine Überschrift wird als Überschrift dargestellt, aber beispielsweise die Größe der Überschrift, die Schriftart oder der Zeilenabstand sind anders als im Frontend. Einen Frontend-Editor, in dem die Darstellung der Seite wirklich genau dem entspricht, was User schlussendlich sehen werden, gibt es leider nicht. Allerdings gibt es eine Vorschau, die Artikel im Frontend anzeigt, ohne sie zu veröffentlichen. Auch Syntax-Highlighting, also eine farbige Auszeichnung der HTML-Elemente im Quelltext-Editor, fehlt leider. Beide Funktionen sind aber mit Plugins nachzurüsten.

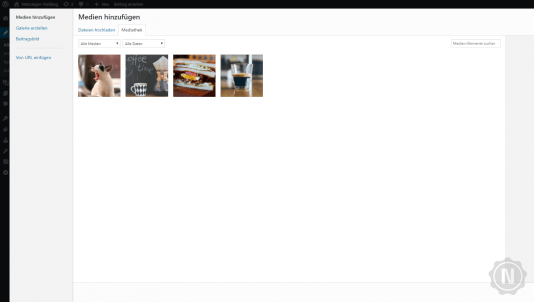

Das Erstellen eigener Ordner ist allerdings nicht möglich. Das zwingt dem User ein Organisationsschema für seine Dateien auf, was sich bestimmt in vielen Fällen als Segen erweist, das Management einer großen Anzahl von Mediendateien allerdings erschwert. Hier schafft eine sorgfältige Beschriftung der Medien Abhilfe, die es einfach macht, sie über die Suchfunktion zu finden.

Das Arbeiten mit multimedialen Inhalten (Bild, Grafik, Animation, Audio und Video) gestaltet sich in WordPress recht angenehm. User fügen sie im Editor über den Button „Datei hochladen“ in den Artikel ein. Das Vorgehen ist für Bild-, Video- und Audio-Dateien genau dasselbe. Die Mediendateien werden nicht direkt in den Artikel eingefügt, sondern zuerst in eine Mediathek hochgeladen. Dort sind sie nach Medientyp und Erstellungsdatum sortierbar, außerdem können sie beschriftet werden.

Beim Nutzermanagement stoßen User schnell an die Grenzen von WordPress. Es gibt nur fünf vordefinierte Benutzerrollen. WordPress gestattet es weder, Benutzerrollen hinzuzufügen, noch, die Rechte der bereits vorhandenen Benutzer zu ändern.

Die vordefinierten Benutzerrollen sind ein schönes Beispiel dafür, wie WordPress durch eingeschränkte Möglichkeiten für Einfachheit sorgt. Ein erweitertes Benutzermanagement wäre wahrscheinlich technisch nicht schwierig umzusetzen. Wenig überraschend gibt es auch für diese Aufgabe unzählige Plugins. Es würde allerdings auch zu erheblich mehr Komplexität führen. Bei der Entwicklung von WordPress wurde also eine bewusste Entscheidung getroffen, das so und nicht anders zu lösen.

Entsprechend dem eingeschränkten Benutzermanagement ist auch die Gestaltung von Workflows nur mit Plugins möglich. Ein anspruchsvolles Feature, das bei WordPress schon in der Grundinstallation vorhanden ist, ist die Multi-Site-Fähigkeit. Wer mehrere Websites mit einer WordPress-Installation verwalten will, kann das allerdings nicht einfach über das Backend definieren. Dazu ist es nötig, die Konfigurationsdateien „wp-conig.php“ und „.htaccess“ zu bearbeiten. Das schafft zwar jeder Anwender, der in der Lage ist, eine Anleitung zu ergoogeln und sie zu befolgen, aber es stellt bestimmt für Teile der nicht so technikaffinen Zielgruppe von WordPress eine Schwierigkeit dar.

Mehrsprachige Websites unterstützt WordPress nicht von Haus aus. Für kleinere Websites können mit der Multi-Site-Funktion zwar andere Sprachversionen angelegt werden, aber die Verlinkung zwischen den unterschiedlichen Sprachversionen eines Inhalts müsste dann von Hand erfolgen. Bei größeren Websites und mehr als zwei oder drei Sprachen empfiehlt sich daher der Einsatz eines entsprechenden Plugins.

Die Themen Seiten- und Benutzermanagement gehören bestimmt zu den Bereichen, bei denen die konzeptionellen Einschränkungen von WordPress am deutlichsten sichtbar werden. Hier bekommen Website-Betreiber tatsächlich den Eindruck, mehr mit einem Blog-Tool als mit einem vollwertigen CMS zu arbeiten. Mit Plugins lässt sich zwar manches nachrüsten, aber wer beispielsweise auf Mehrsprachigkeit oder genau definierte Workflows angewiesen ist, sollte in Betracht ziehen, gleich ein CMS zu verwenden, das diese Funktionen von Haus aus unterstützt.

WordPress kann über Plugins und Themes erweitert werden. Plugins fügen dem Grundsystem neue Funktionen hinzu, Themes ändern das Design. Allerdings ist es technisch auch möglich, den Funktionsumfang von WordPress mit Themes zu erweitern – das ist eine Möglichkeit, die manche Themes durchaus ausnutzen, so dass sie der Website weniger ein bestimmtes Design verpassen, sondern vielmehr selbst kleine Baukästen für die Website-Gestaltung sind.

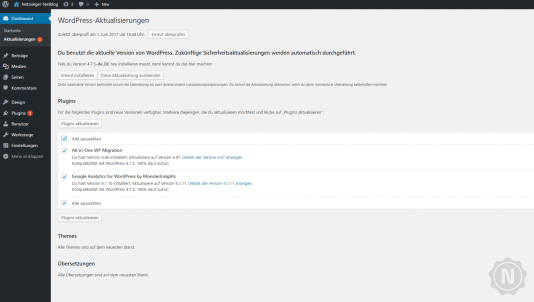

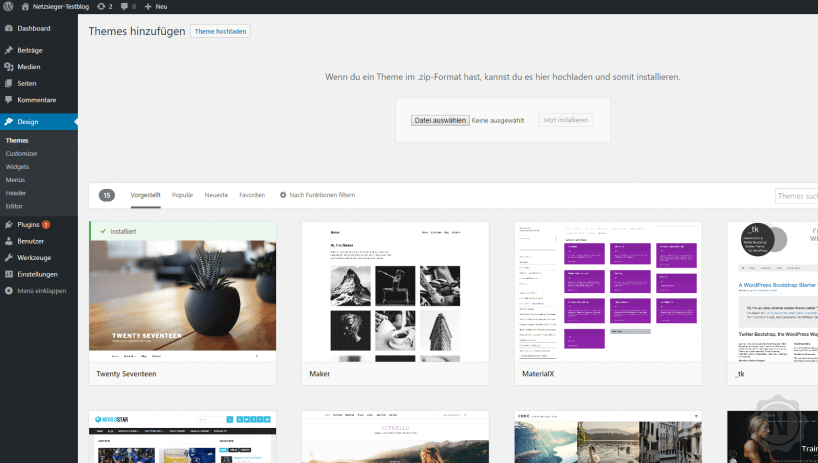

Das Installieren von Plugins und Themes ist denkbar einfach. Der Anwender durchsucht direkt im Backend die entsprechenden Kataloge auf wordpress.org und installiert ein Plugin oder Theme dann mit einem Mausklick. Der Prozess funktioniert also ähnlich wie das Installieren von Apps auf einem Smartphone. Auch Plugins aus anderen Quellen kann der Anwender direkt im Backend installieren, er muss nur die gepackte Plugin-Datei hochlanden. Wenn der Installationsprozess abgeschlossen ist, aktiviert ein weiterer Klick das Plugin – schon steht es steht zur Verwendung bereit.

Schon die schiere Anzahl an Erweiterungen macht es schwierig, die richtige zu finden. Dazu kommt, dass im offiziellen Plugin-Katalog so gut wie keine Qualitätskontrolle stattfindet. Wer ein Plugin sucht, kann sich nur an der Userbewertung und der Anzahl der Downloads orientieren. Dazu wimmelt es von alten Plugins, die nicht mehr aktiv gepflegt werden und bei aktuellen WordPress-Versionen zu Problemen führen können. Wer die Nützlichkeit eines Plugins evaluieren will, wird kaum darum herumkommen, es probeweise zu installieren. Da Plugins in WordPress mit einem Mausklick direkt aus dem Backend installiert werden können, funktioniert das zum Glück schnell und einfach. Trotzdem ist das Suchen und Testen von Plugins eine sehr zeitaufwändige Tätigkeit.

Für Plugins bei WordPress gilt mehr noch als bei anderen CMS: so viele wie nötig, so wenige wie möglich. Denn Plugins erweitern zwar den Funktionsumfang der Software, aber jedes Plugin ist auch ein potentielles Sicherheitsrisiko.

Es ist auch nicht immer gewährleistet, dass ein Plugin mit zukünftigen WordPress-Versionen reibungslos zusammenarbeitet. Nicht selten passiert es, dass eine Website nach einem WordPress-Update nicht mehr richtig funktioniert und der Webmaster dann der Reihe nach jedes Plugin deaktiviert, um zu testen, welches den Fehler verursacht.

Darüber hinaus macht jedes Plugin das System ein wenig langsamer. Das fällt zwar bei einem einzelnen meistens kaum auf, aber bei einer langen Liste von Plugins kumuliert sich dieser Effekt. Es kann vorkommen, dass eine Website mit vielen Plugins so langsam wird, dass sie kaum noch benutzbar ist.

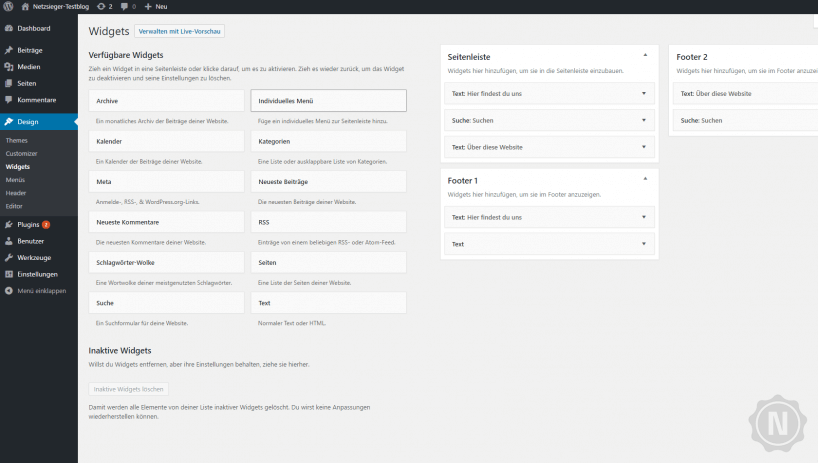

Zusätzlich gibt es noch Widgets, die das Frontend um Funktionen wie beispielsweise ein Archiv oder eine Tag-Cloud bereichern. Anwender können Widgets per Drag-and-Drop auf der Seite arrangieren, sind dabei aber auf vom Theme definierte Bereiche (meistens Seitenleisten und Footer) beschränkt. Widgets sind nicht extra zu installieren, sondern immer Bestandteil von Vorlagen oder Plugins.

Plugins sind gleichzeitig die größte Stärke und die größte Schwäche von WordPress. Auf Grund der enormen Popularität der Software gibt es ein riesiges Angebot. Allein im offiziellen Plugin-Katalog finden Anwender fast 5.000 kostenlose Erweiterungen. Dazu kommen unzählige Premium-Plugins, die WordPress-Nutzer für einen meist geringen Gelbetrag bei Drittanbietern wie Themeforest erwerben können.

WordPress ist recht gut dokumentiert. Wie WordPress selbst ist auch das Codex genannte Handbuch ein Gemeinschaftsprojekt. Jeder, der möchte, kann mitschreiben. Das funktioniert recht gut, der Codex ist ziemlich vollständig und meistens aktuell. Es gibt auch eine deutsche Übersetzung, die dem englischsprachigen Original durchaus das Wasser reichen kann.

Entsprechend der riesigen Anzahl von Websites, die WordPress nutzen, gibt es auch eine große, weltweite Community. Wer eine spezifische Frage zu dem CMS hat, sucht einfach im Internet danach und hat guten Chancen, eine Antwort auf genau diese Frage zu finden. Falls nicht, gibt es unzählige Foren und Social-Media-Kanäle, in denen er die Frage stellen und auf eine hilfreiche Antwort hoffen darf. Die erste Anlaufstelle wären die offiziellen Foren auf wordpress.org beziehungsweise deren deutschsprachiges Pendant auf de.wordpress.org, aber es gibt im Web verstreut viele andere Communities, die sich mit WordPress beschäftigen. Interessierte können sich einfach ein Forum aussuchen, das ihnen sympathisch ist.

Da WordPress nicht von einer Firma hergestellt wird, gibt es natürlich auch keinen offiziellen Support mit bezahlten Support-Mitarbeitern. Aber selbstverständlich besteht Nachfrage nach dieser Art von Dienstleistung, also auch ein Angebot. Oft bieten Agenturen, die WordPress-Websites erstellen, auch Support an. Sich an den Support des eigenen Webhosters zu wenden, wäre eine weitere, oft kostengünstigere Möglichkeit. Speziell dann, wenn Nutzer ein Managed-Wordpress-Paket beziehen, ist der Hoster auch für Fragen zu diesem Thema zuständig.

WordPress ist für viele Websites die richtige Wahl. Es ist sehr anwenderfreundlich, dennoch lassen sich auf Wunsch erweiterte Funktionen mit Plugins nachrüsten.

Seine Anwenderfreundlichkeit erkauft sich das Programm teilweise durch die Aussparung von Profi-Funktionen, die in anderen Content-Management-Systemen vorhanden sind. Beim Weglassen ist WordPress erstaunlich treffsicher: Vieles, was nicht vorhanden ist, wird von den meisten Websites auch gar nicht benötigt. Oft schöpfen sie nicht einmal die Fähigkeiten von WordPress voll aus.

Ein guter Rat ist daher: Wer nicht mit Sicherheit weiß, dass er ein anderes CMS benötigt, sollte WordPress zumindest einmal ausprobieren. Mehr als die schlichte Blogging-Plattform, für die es speziell in Deutschland oft gehalten wird, ist es bestimmt.